Новости за последние сутки принесли уведомление о массовой критической уязвимости систем на базе чипсетов Intel.

Уязвимыми являются все продукты Intel с интегрированным Management Engine – это Intel AMT (Active Management Technology), Intel SBT (Small Business Technology) и Intel Standard Manageability (ISM).

Всё ли так страшно и что делать?

Зачем нужен Intel Management Engine

IMT и связанные с ним сервисы – это “Intel’овский KVM для рабочих станций”. Включается и настраивается он как в BIOS, так и через Windows. Количество различного ПО, позволяющего удалённо управлять рабочими станциями с использованием ME / vPro – очень внушительно.

Мы рассмотрим сценарий “ОС на базе Windows работает на системе, у которой выключенный по умолчанию Intel vPro включен и настроен для управления через NT-сервис”.

Как диагностировать проблему

Загрузите с сайта Intel Intel® SCS – System Discovery Utility, распакуйте и запустите. Вот так:

SCSDiscovery.exe /Output Console SystemDiscovery

Утилита попробует подключиться к сервису Intel® Management and Security Application Local Management Service – он реализован как NT-служба и слушает трафик на TCP-портах 16992, 16993, 16994, 16995, 623 и 664.

Если подключение не удалось – убедитесь, что эти порты вообще кто-то слушает.

netstat -na | findstr "\<16993\> \<16992\>\<16994\> \<16995\> \<623\> \<664\>"

Если нет, то убедитесь, что такой сервис есть в системе. Это можно проверить, запросив статус:

sc qc LMS

Если получен код

[SC] OpenService FAILED 1060:

The specified service does not exist as an installed service.

, то беспокоиться не о чем. Если же сервис есть, то имеет смысл читать дальше.

Уязвимые платформы

Это практически все системы на базе процессоров Core, вышедшие с 2008 года:

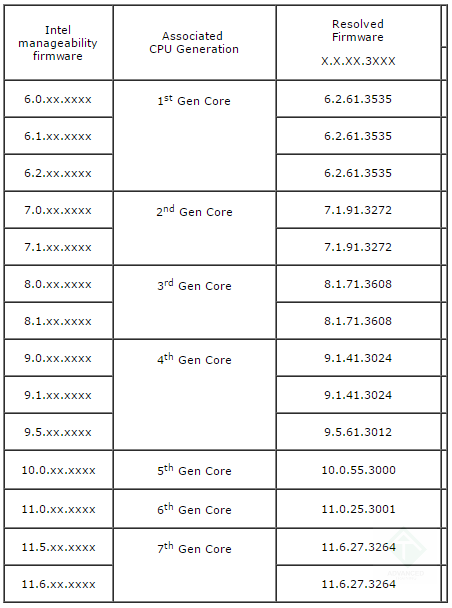

Уязвимые платформы и версии firmware, в которых уязвимость закрыта

Уязвимые платформы и версии firmware, в которых уязвимость закрыта(кликните для увеличения до 452 px на 608 px)Ruslan V. Karmanovrk@atraining.ruУчебный центр Advanced Traininginfo@atraining.ruhttps://www.atraining.ru/

Можете определить и проще – если есть логотип Intel vPro, то это повод для беспокойства.

Варианты решения проблемы

Самый правильный с точки зрения Intel вариант – обновите firmware. Действительно, это решит проблему с обнаруженной уязвимостью.

Второй вариант – жестко ограничьте трафик до указанных портов – и фильтрацией, чтобы подключаться на оные могли только определённые хосты, и IPsec‘ом – чтобы для такого подключения нужна была авторизация (например, с использованием цифровых сертификатов, выданных локальным AD CS). Это получится только в варианте “трафик идёт на NT-сервис”, если vPro настроен через BIOS на отдельном IP-адресе – то, увы, реализовать такой вариант не получится.

Третий – отключите сервис LMS через Group Policy. Конечно, в этом варианте пропадёт и функциональность удалённого управления, но возможно, вы ей и не пользовались, либо можете заменить её какой-то другой реализацией.

И чётвёртый – отключите Intel vPro через BIOS и удалите с устройства, управляющего передачей трафика в данный L3-сегмент, разрешение на передачу IP-трафика для вышеперечисленных TCP-портов.